代理产品

VMware

神通资科打造第二代公私混用云,靠网路虚拟化NSX简化实体网路设备管理

神通资科改用VMware vCloud Suite做为底层软体,重新打造第二代公私混用云端基础架构平台,同时为了简化网路设备的管理,成为台湾少数导入NSX网路虚拟化的资服业者。

老牌SI公司神通资科在今年7月底,上线了第二代的MiCloud云端平台,这不只是神通资科对外提供IaaS服务的公有云产品,也是内部使用的私有云。神通资科改用VMware vCloud Suite做为底层平台软体,取代了原本用Joyent虚拟化软体,重新打造了第二代的公私混用云端基础架构平台。神通资讯科技处长郭俊麟表示,开发新一代系统时,就想藉此简化网路设备的管理。也因此,神通资科成了台湾少数导入NSX网路虚拟化的资服业者。

神通资科早在2011年就采用外商Joyent提供的虚拟化技术为基础并推出了第一代MiCloud,在自行扩充了问题追踪、版本控制、自动化部署等管理功能。但在网路资安架构上,如IPS、路由器、防火墙、交换器、负载平衡器等设备,仍然沿用南北方向的防护架构设计。除了内部使用外,MiCloud当时也以公有云服务模式对外提供租用,或作为承包系统的基础架构,是台湾很早就开始提供服务的本土公有云供应商。

旧版MiCloud不足支撑未来业务,必须升级至2.0版

不过,MiCloud上线至今超过5年,郭俊麟坦言:「1.0版的稳定性、弹性,以及扩充性,已经不足支撑未来发展需求」,再加上,近两年因应外在环境变化,神通资科原有的七大事业群,已经重新整并为成四大事业群,包含智慧终端、物联网、云平台代理等事业群。由于开发团队缺乏足够设备,无法加速开发速度,也拖累了部分专案,进度常常超过期限。因此,神通想要升级MiCloud,因而成立了特殊技术团队,以专案形式来开发MiCloud 2.0平台。

神通资科高层也对2.0版寄予厚望,提出多项要求,郭俊麟表示,首先必须有足够的运作稳定度,才能让专案团队有效运用IT资源。其次,要能支援各事业群旗下的软体开发团队,提供专属开发、整合测试环境。

第三,每个专案测试环境,都能快速自动部署、建置,而且彼此间不能互相影响。最后一项要求是确保连线安全,无论从内部、外部连线,都要确保资料的安全性、机密性。

郭俊麟希望透过MiCloud 2.0来达到集中资源、资源共享及成本效益三个目标。在这套公私混用的虚拟化平台上,神通资科可以将网路环境、技术人力、硬体资源集中,除了能建立标准化管理作业外,也能减少各事业群对设备、网路机房的租赁成本。

而在MiCloud 2.0版平台设计上,分为四大区块,包含MIS服务云平台、智慧开发云平台、智慧产品云平台以及公有云服务云平台。

而郭俊麟表示,其中又以智慧开发云平台为核心,提供神通资科内部、外部服务系统的开发、测试、验证工作。连神通资科内部的MIS服务,也要部署在MiCloud 2.0。

靠网路虚拟化技术NSX减少实体网路设备管理

从2016年第二季开始,负责开发新一代MiCloud的技术团队除了了解各事业群的需求之外,也针对市面上各类虚拟化产品进行研究,包含VMware、微软、OpenStack等IaaS平台技术,评估其创新性、整合性及维护成本,后来神通资科选定使用VMware的解决方案,同时也导入网路虚拟化技术NSX,「藉此想简化网路设备的管理。」郭俊麟解释。

不过,郭俊麟表示,实际建置中仍然碰上许多痛点。首先,过去MIS团队负责内部实体网路的管理、维运工作,IT人员较少有建置网路虚拟化环境的经验,「让NSX与实体网路结合时,首先要让团队清楚NSX的运作架构。」

同时,MiCloud 2.0建置团队也要要现有网路设备成本列入考量。郭俊麟解释,新旧设备都要进行整理、规画,而基于成本因素,团队必须一同整并新购及旧有设备,「由于旧设备的效能不足,因此只有将新购设备加入虚拟化平台。」

第三个痛点是内部、外部资安作业模式的协调、改变,由于神通资科团队会进驻企业进行开发,但出于开发需求,仍得要连回内部测试环境,因此必须确保连线过程安全无虞,「部分用户的资料具备机敏性,也不允许往外连线。」

因应这些挑战,神通资科的IT架构必须有所扭转。郭俊麟表示,首先必须要减少网路硬体相依性,让网路建置、删除及部署尽量透明化,「我们也思考网路的管理,是否可以像管理VM」,让网路设备当作VM,透过vCenter管理。

导入NSX后,也因而简化神通资科网路环境的建置过程。郭俊麟表示,过去网路服务要上线,首先得提出专案开发需求,接着网路管理人员设定网路,而基础架构管理人员建置所需VM。最后,才轮到资安人员部署设定开发环境所需要的资安管理政策,「如果其中有任何错误,整个流程得要重头来过。」

另外,传统网路环境都是以VLAN进行切割,如果各事业群都要隔离,唯一方法就是使用VLAN划分各个网域。不过郭俊麟表示,神通资科至少有90个专案同步进行,如此得要添购相当多网路设备。不只如此,倘若各专案、事群要部署独立的防火墙、负载平衡器,得耗费更多人力成本及时间。

而神通资科的解法,是结合NSX还有vRealize Automation,利用NSX将底层网路虚拟化,并且利用vRealize Automation进行快速部署。而透过NSX微切分功能,神通资科也将不同专案的测试环境隔离,「隔离外部流入的网路,确保它不会对内部网路环境造成影响。」

整合NSX及Windows AD

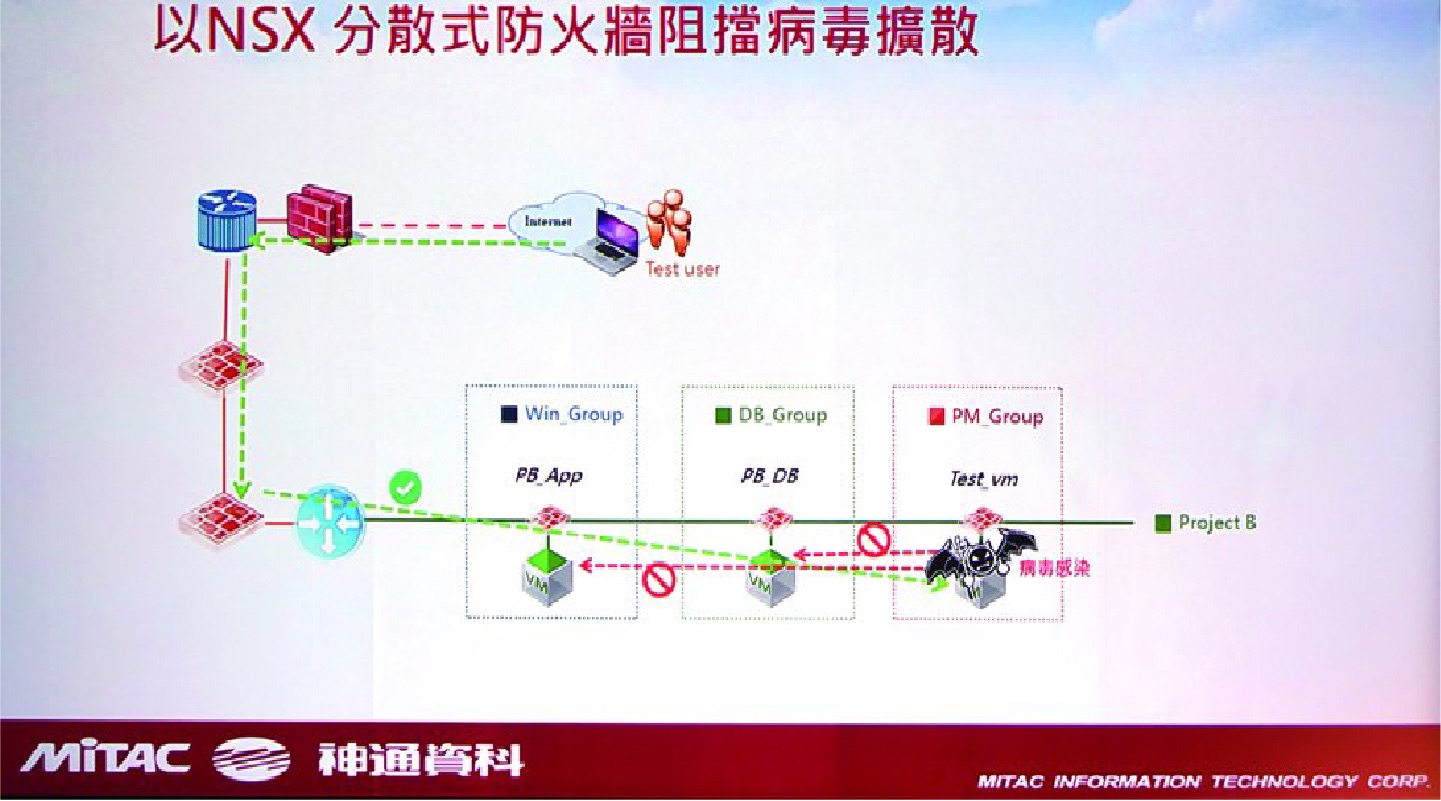

现在神通资科也整合NSX微切分功能及Windows AD,建立东西向防火墙。「因为传统防火墙,通常都是确保南北向网路的安全,缺乏东西向防护。」郭俊麟表示,神通资科原本就已经利用Windows AD,定义使用者权限,限制各别使用者VM的登入权限。而透过NSX,即使算在同一网段,也能限制该员不能存取特定VM的资源。

另外,各事业群也开始将测试环境的所需防火墙、路由器、负载平衡器,利用NSX自动部署,如此网路管理员就不需要一一介入管理。郭俊麟表示,现在开发者可以利用vRealize Automation呼叫底层NSX的API,根据申请者所需要的网路组态进行部署。

因此,使用者不需要介入部署流程。再者,当网路安全群组(Security Group)建立完成后,同样也能利用vRealize Automation呼叫底层NSX API,针对每个安全群组,设定统一的资安管理政策。

用NSX封锁VM存取权限,避免勒索软体扩散

郭俊麟表示,初期服务上线后,曾经有一个测试单位的专案,临时需要测试VM。但是开发人员并未部署完整更新档便匆忙上线,不巧该VM受到勒索软体影响,「幸好维运人员有利用NSX,封锁该VM存取所有网段的权限」,因此勒索软体并未扩散到其他环境。事后资讯团队也利用备份档案还原该VM,并且部署完整更新档后,服务即能重新上线。

郭俊麟表示,利用NSX,除了能作为南北向防火墙使用,另外东西向网路也透过NSX分散式防火墙,隔离各VM。

虽然今年7月才正式对外上线,但MiCloud 2.0早就在正式环境中运作将近半年,郭俊麟表示,神通资科也计画未来要建置第2座资料中心,「利用网路虚拟化技术,让应用程式快速转移,甚至能将工作负载转移至公有云。」

某次神通资科的测试VM受到勒索软体影响,事先利用NSX,封锁该VM存取所有网段的权限,使影响并未扩散到其他环境